BlackCatService

Новичок

СОРМ – является не просто комплексом оборудования и программного обеспечения, необходимого для проведения законного перехвата. Сегодня – это отдельная отрасль, включающая себя научные исследования вопроса, производство и техническую поддержку оборудования, разработку программных продуктов и интерфейсов, отрасль, которая распространяется свое влияние на все существующие связи, за исключением телеграфных каналов.

Следует различать понятия «СОРМ-1» (систему прослушивания телефонных переговоров, организованную в 1996 году) и «СОРМ-2» систему протоколирования обращений к сети Интернет

Вкратце система СОРМ включает в себя три компонента:

СОРМ обеспечивает два режима передачи информации:

- СОРМ - 1 это слежение за аналоговой связью, телефонными переговорами.

-СОРМ - 2 создан для прослушивания мобильной связи и основное это конечно контроль Интернета.

-СОРМ - 3 новейший вариант, обеспечивает объединение всех вышеуказанных систем и дополнительно контролирует часть VPN серверов, прослушивает в прямом эфире Skype, ICQ, спутниковую связь и ряд других нововведений. Но ключевой фактор СОРМ 3 - это единая глобальная база данных которая взаимно связанна с различными направлениями СОРМ.

Слежение - хотя это и не главная функция СОРМ, главная функция СОРМ это глобальный контроль трафика в масштабах страны, подобные СОРМ системы есть и в других странах.

СОРМ стоит во всех дата центрах страны, у всех провайдеров разных уровней, в точках коммуникации трафика, на всех крупнейших поисковиках, на всех крупнейших социальных проектах (а-** одноклассники).

Более того СОРМ (не система конечно, сотрудники) очень активно взаимодействуют с программистами которые пишут системы коммуникации (IP-телефония, мессенджеры и т. п.) или грубо говоря они способствуют внедрению закладок (бэкдоров) в эти программы чтобы иметь возможность прослушивания.

Третий элемент системы - обязательная сертификация криптографических программ и устройств, то есть вам не разрешат торговать и разрабатывать криптопрограммы или криптографические устройства, или протоколы, все их вы должны сертифицировать. Не буду подробно останавливаться на этих моментах, главное вы должны понять как важно использовать для обеспечения безопасности программы с открытыми исходными кодами, особенно в сфере связи и криптографии.

Для кого то данная тема будет уже известной, а для кого то станет немного понятнее, как все происходит.

И помните, за безопасность нужно платить, а за ее отсутствие - расплачиваться!

Следует различать понятия «СОРМ-1» (систему прослушивания телефонных переговоров, организованную в 1996 году) и «СОРМ-2» систему протоколирования обращений к сети Интернет

Вкратце система СОРМ включает в себя три компонента:

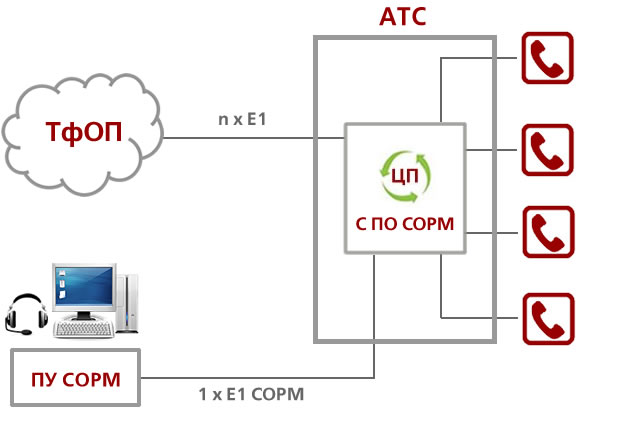

- Аппаратно-программная часть (устанавливается у оператора связи);

- Удаленный пункт управления (устанавливается у правоохранительных органов);

- Канал(ы) передачи данных (обеспечивается провайдером для установки связи с пунктом удаленного управления).

СОРМ обеспечивает два режима передачи информации:

- Передача статистической информации;

- Передача полной информации.

- СОРМ - 1 это слежение за аналоговой связью, телефонными переговорами.

-СОРМ - 2 создан для прослушивания мобильной связи и основное это конечно контроль Интернета.

-СОРМ - 3 новейший вариант, обеспечивает объединение всех вышеуказанных систем и дополнительно контролирует часть VPN серверов, прослушивает в прямом эфире Skype, ICQ, спутниковую связь и ряд других нововведений. Но ключевой фактор СОРМ 3 - это единая глобальная база данных которая взаимно связанна с различными направлениями СОРМ.

Слежение - хотя это и не главная функция СОРМ, главная функция СОРМ это глобальный контроль трафика в масштабах страны, подобные СОРМ системы есть и в других странах.

СОРМ стоит во всех дата центрах страны, у всех провайдеров разных уровней, в точках коммуникации трафика, на всех крупнейших поисковиках, на всех крупнейших социальных проектах (а-** одноклассники).

Более того СОРМ (не система конечно, сотрудники) очень активно взаимодействуют с программистами которые пишут системы коммуникации (IP-телефония, мессенджеры и т. п.) или грубо говоря они способствуют внедрению закладок (бэкдоров) в эти программы чтобы иметь возможность прослушивания.

Третий элемент системы - обязательная сертификация криптографических программ и устройств, то есть вам не разрешат торговать и разрабатывать криптопрограммы или криптографические устройства, или протоколы, все их вы должны сертифицировать. Не буду подробно останавливаться на этих моментах, главное вы должны понять как важно использовать для обеспечения безопасности программы с открытыми исходными кодами, особенно в сфере связи и криптографии.

Для кого то данная тема будет уже известной, а для кого то станет немного понятнее, как все происходит.

И помните, за безопасность нужно платить, а за ее отсутствие - расплачиваться!

.gif)